监测到一波攻击

(1)wp-login攻击

最近每天收到很多wp-login.php恶意post攻击。

一种方法,修改登录地址。wp-login.php改为login.php等。

第二种方法,修改post字段名,username改为uusername。或者添加一个code字段验证,code不对直接返回fuck。

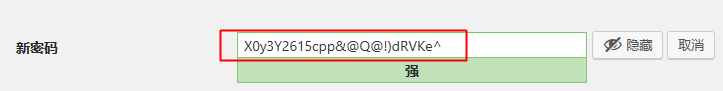

但是,真正做大的网址,肯定不是这样规避攻击。而是直面它,战胜它!很多大型公司会做更多的安全限制,ip检测,人工智能检测安全。。。。扯远了,最简单的方法就是管理员密码设置绝对复杂,如果想破解,按照这个速度那么它得尝试几万年, 这个安全度就够了!

于是乎管理员密码使用wp默认加密,一堆乱码了。现在我确实忘记密码了。

最近在在做一个TOTP客户端,所以,就考虑blog.yoqi.me启动TOTP验证,不用再担心密码被攻破了。

盗号,这下傻眼了吧。

(2)网址源码嗅探

偶尔我也会把代码tar包一下,用完之后还忘了删除。

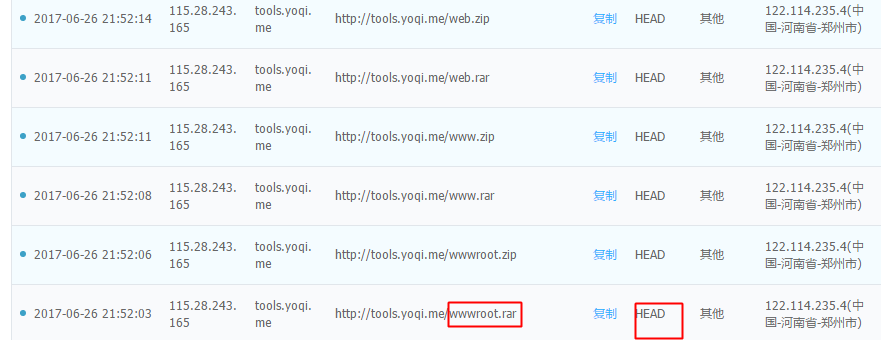

最近就发现有工具在嗅探我的项目源码!head请求,只返回请求头的一些信息,不返回具体内容。找到有源码后,就会下载源码!这说明很多人也可能都会项目tar包。

(3)网址目录扫描

可以看到,如下目录被遍历,所以重点关注下面目录安全!

install目录最好删除

lib/inc/core/admin等一些核心文件夹禁止浏览

*.txt/*.log/*.bak等文件注意安全!

可以发现,这次攻击来自:140.205.225.187 140.205.225.202 。这两个ip可以屏蔽它,但是如果它本身就是肉鸡,屏蔽也没有作用,这种肉鸡多如牛毛。而且不断变化。

可以发现,这次攻击来自:140.205.225.187 140.205.225.202 。这两个ip可以屏蔽它,但是如果它本身就是肉鸡,屏蔽也没有作用,这种肉鸡多如牛毛。而且不断变化。

(4)子域名扫描

很多爬虫就是黑客渗透工具,他们不是爬网页,而是全网攻击,分析常见漏洞,全网扫描,抓到肉鸡攻击。我发现很多子域名被扫描过,而在搜索引擎里面没有域名信息。

(5)plus/e7xue.php漏洞

这是dedeCMS系统的一个漏洞文件,黑客会扫描网站是否有这个文件,如果有,则web网站为dedeCMS,进而进行大面积攻击。

/plus/90sec.php #来自于90sec安全小组。

/plus/e7xue.php #来自于缘分技术论坛

/plus/sfmb.php #未知?本文即追踪此后门。

这个漏洞已经被修复,并且相关作案人员也报案:https://www.yunaq.com/news/53e4493beb5fcf27850162a7/

(6)wp-admin/admin-ajax.php

(7)Somnus/Somnus.asp

博客地址:http://blog.yoqi.me/?p=3243

这篇文章还没有评论