wordpress IP验证不当漏洞

wordpress /wp-includes/http.php文件中的wp_http_validate_url函数对输入IP验证不当,导致黑客可构造类似于012.10.10.10这样的畸形IP绕过验证,进行SSRF。来看一下wp_http_validate_url函数吧,这个是4.9.8版本:

function wp_http_validate_url( $url ) {

$original_url = $url;

$url = wp_kses_bad_protocol( $url, array( 'http', 'https' ) );

if ( ! $url || strtolower( $url ) !== strtolower( $original_url ) )

return false;

$parsed_url = @parse_url( $url );

if ( ! $parsed_url || empty( $parsed_url['host'] ) )

return false;

if ( isset( $parsed_url['user'] ) || isset( $parsed_url['pass'] ) )

return false;

if ( false !== strpbrk( $parsed_url['host'], ':#?[]' ) )

return false;

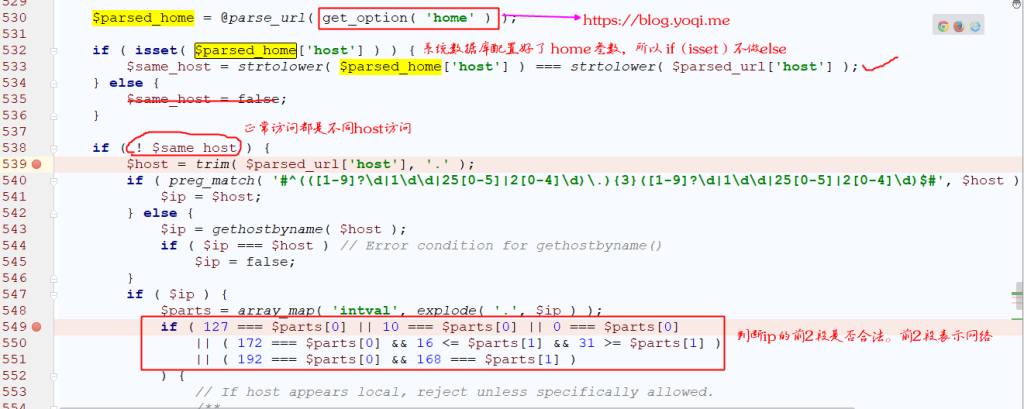

$parsed_home = @parse_url( get_option( 'home' ) );

if ( isset( $parsed_home['host'] ) ) {

$same_host = strtolower( $parsed_home['host'] ) === strtolower( $parsed_url['host'] );

} else {

$same_host = false;

}

if ( ! $same_host ) {

$host = trim( $parsed_url['host'], '.' );

if ( preg_match( '#^(([1-9]?\d|1\d\d|25[0-5]|2[0-4]\d)\.){3}([1-9]?\d|1\d\d|25[0-5]|2[0-4]\d)$#', $host ) ) {

$ip = $host;

} else {

$ip = gethostbyname( $host );

if ( $ip === $host ) // Error condition for gethostbyname()

$ip = false;

}

if ( $ip ) {

$parts = array_map( 'intval', explode( '.', $ip ) );

if ( 127 === $parts[0] || 10 === $parts[0] || 0 === $parts[0]

|| ( 172 === $parts[0] && 16 <= $parts[1] && 31 >= $parts[1] )

|| ( 192 === $parts[0] && 168 === $parts[1] )

) {

// If host appears local, reject unless specifically allowed.

/**

* Check if HTTP request is external or not.

*

* Allows to change and allow external requests for the HTTP request.

*

* @since 3.6.0

*

* @param bool false Whether HTTP request is external or not.

* @param string $host IP of the requested host.

* @param string $url URL of the requested host.

*/

if ( ! apply_filters( 'http_request_host_is_external', false, $host, $url ) )

return false;

}

}

}

if ( empty( $parsed_url['port'] ) )

return $url;

$port = $parsed_url['port'];

if ( 80 === $port || 443 === $port || 8080 === $port )

return $url;

if ( $parsed_home && $same_host && isset( $parsed_home['port'] ) && $parsed_home['port'] === $port )

return $url;

return false;

}这个函数的功能就是验证一个url是否安全。系统传入一个url参数。

可以看到新版本对host进行过验证,网络上所谓的bug修复,其实大可不必。只需要更新到最新版本即可,之前就说过,阿里云所谓的漏洞检测,只不过是恐吓小白用户买套餐而已。真正有漏洞,出现黑客攻击,所谓的保障都会是空话!在国内市场环境,想维权难呀!所以提高自己的技术实力才是根本之道!

博客地址:http://blog.yoqi.me/?p=13648

这篇文章还没有评论